はじめに

ITインフラがクラウドやマイクロサービスへと急速にシフトし、さまざまなアプリケーションがネットワークを通じてサービスをやり取りする時代になりました。物理的なネットワーク機器を手動で管理・設定するやり方だけでは、膨大な数のサーバやコンテナ、さらにはクラウド環境との接続をスピーディに実現することが難しくなりつつあります。

そこで大きな注目を集めているのが「ネットワーク仮想化(Network Virtualization)」です。サーバやストレージの仮想化が一般化したように、ネットワークの仮想化技術も進化し続け、企業やサービスプロバイダのITインフラを支えています。本記事では、ネットワーク仮想化のアーキテクチャにフォーカスし、基本的な概念から主要な技術要素、さらには代表的なソリューションの仕組みをわかりやすく解説していきます。

NFVの入門は以下の記事を参照ください。

【初学者向け】NFV入門:仮想化が切り拓く次世代ネットワークの世界

【初学者向け】NFV入門:仮想化が切り拓く次世代ネットワークの世界

1. ネットワーク仮想化とは何か?

1-1. 物理ネットワークと仮想ネットワーク

従来、ネットワークといえば「ルータやスイッチ、ファイアウォールなどの物理機器を接続し、そこに配線を行う」ことが常識でした。しかしサーバ仮想化やクラウドの台頭により、データセンター内では大量の仮想マシンやコンテナが稼働しています。そうした多様なワークロードに合わせて、物理機器をいちいち設定変更するのは非常に煩雑です。

「ネットワーク仮想化」とは、この物理ネットワークの上に“論理的・仮想的なネットワーク”を構築し、柔軟かつプログラマブルに制御する考え方です。サーバ仮想化が“物理サーバの上に複数の仮想マシンを立ち上げる”ものだったのと同様に、“物理ネットワークの上に複数の仮想ネットワークを重ねる”イメージを持つとわかりやすいでしょう。

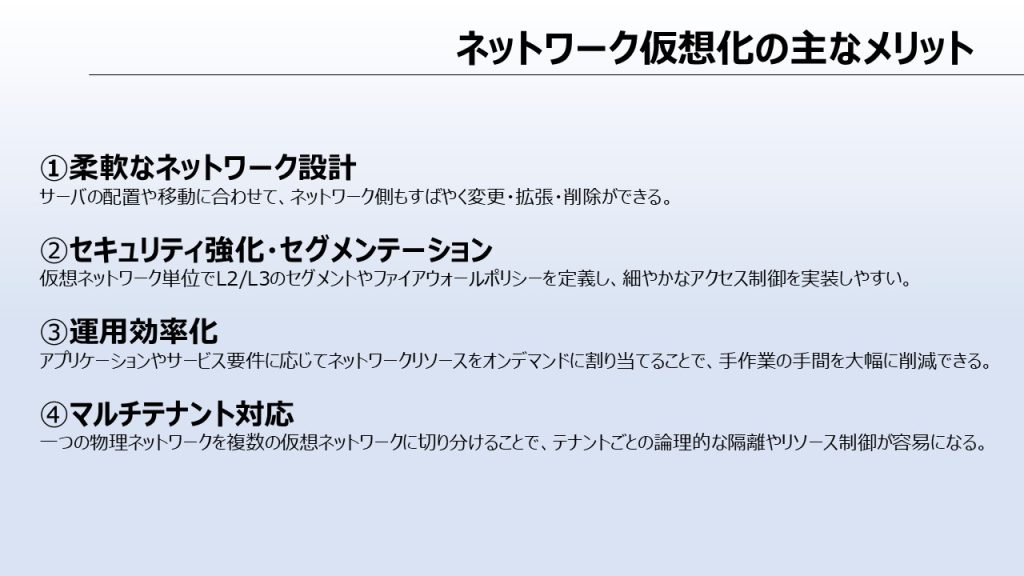

1-2. ネットワーク仮想化の主なメリット

2. ネットワーク仮想化の主要アーキテクチャ

ネットワーク仮想化は大きく「Underlay(アンダーレイ)」と「Overlay(オーバーレイ)」の2層構造で説明されることが多いです。アンダーレイとは物理的なネットワークレイヤ、オーバーレイとは仮想的なネットワークレイヤを指します。

2-1. Underlay(アンダーレイ)ネットワーク

アンダーレイは、物理スイッチやルータを使って構成される「土台」の部分です。具体的には以下のような要件を満たす必要があります。

・十分な帯域と信頼性

・シンプルなL3(IP)ルーティング

・コア・リーフスイッチなど階層化されたネットワーク構造

・Spine-Leafトポロジなどを用いてEast-West方向(サーバ間通信)にも高いスループットを提供

このアンダーレイがしっかり構築されることで、その上で動作する仮想ネットワーク(オーバーレイ)が安定して動作します。

2-2. Overlay(オーバーレイ)ネットワーク

オーバーレイは、アンダーレイの物理IPネットワークの上に、カプセル化技術などを使って作られる仮想ネットワークのことです。代表的なカプセル化プロトコルには以下のようなものがあります。

VXLAN (Virtual Extensible LAN)

イーサネットフレームをUDPでカプセル化し、24ビットのVNI(VXLAN Network Identifier)で最大1,600万以上の論理ネットワークを実現可能。

NVGRE (Network Virtualization using Generic Routing Encapsulation)

イーサネットフレームをGREでカプセル化し、KEYフィールドをネットワーク識別に利用。

Geneve

VXLANやNVGREの課題を解決することを狙った新しい汎用トンネリングプロトコル。柔軟なオプションヘッダを持ち、多様な使い方を想定。

オーバーレイ技術を利用すると、アプリケーション側から見れば「拠点やクラウド環境をまたいで、あたかも同一のL2ネットワークが広がっている」ように振る舞うことができ、柔軟な拡張性を得られます。

3. 代表的なネットワーク仮想化ソリューション

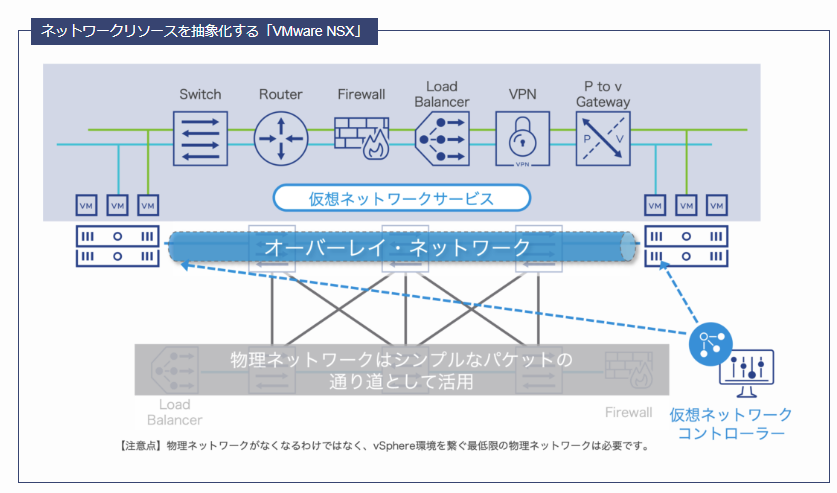

3-1. VMware NSX

VMwareが提供するネットワーク仮想化プラットフォームで、サーバ仮想化のHypervisor(ESXi)と深く連携します。NSXは以下のような特徴を持ちます。

- 分散スイッチと分散ルータ

通常の仮想スイッチ機能に加え、分散ルータ機能もハイパーバイザ上で動作するため、東西トラフィックを効率よく処理。 - オーバーレイ

VXLAN(あるいはGeneve)によるトンネリングで物理ネットワークからの独立を実現。 - マイクロセグメンテーション

NSX上で仮想ファイアウォールを実装し、VM単位のセキュリティポリシーを柔軟に設定可能。

VMのライフサイクルに合わせてネットワークやセキュリティのポリシーも連動できる点が大きな強みで、多くのエンタープライズやサービスプロバイダのデータセンターで導入が進んでいます。

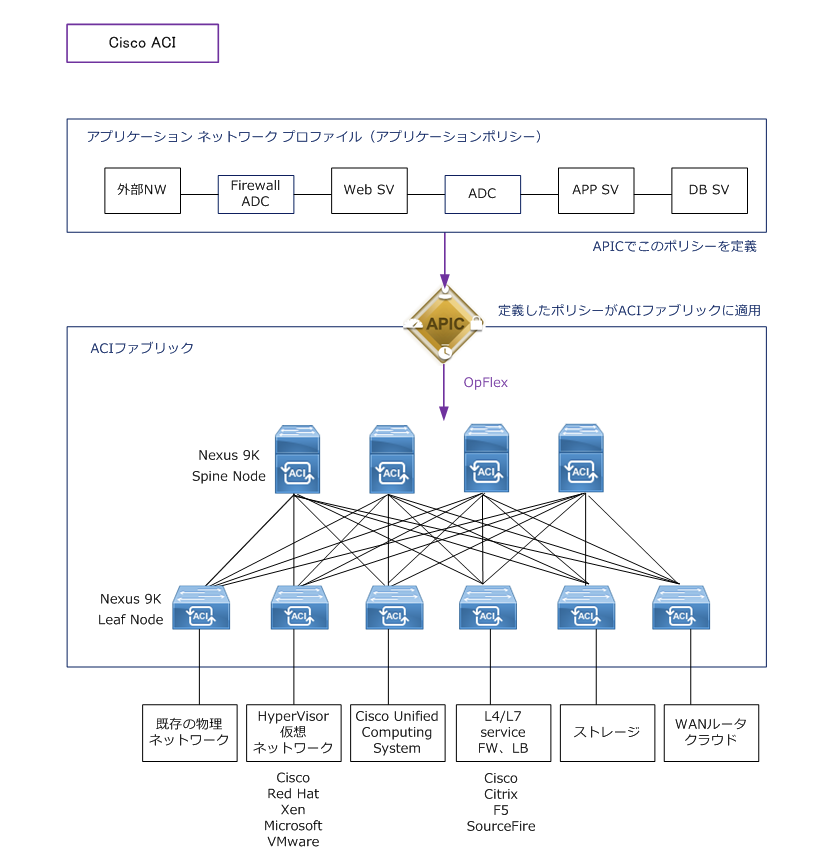

3-2. Cisco ACI (Application Centric Infrastructure)

Ciscoが推進するSDNソリューションで、アプリケーション単位のポリシーを中心にネットワークを構成する「Intent-Based Networking」の流れを汲んでいます。主な特徴は以下の通りです。

- APIC(Application Policy Infrastructure Controller)

ネットワーク全体の一元管理を行うコントローラ。ポリシーの定義・適用を集中管理し、スイッチ群へ自動的に配布する。 - Spine-Leafトポロジ

データセンターの物理構成をシンプルかつ高性能にする設計。 - VxLANによるオーバーレイ

物理構成に依存しない論理ネットワークを、ポリシーに基づきダイナミックに生成する。

ACIは物理スイッチの設定も含めた統合管理が可能で、大規模環境に向いているのが特徴です。

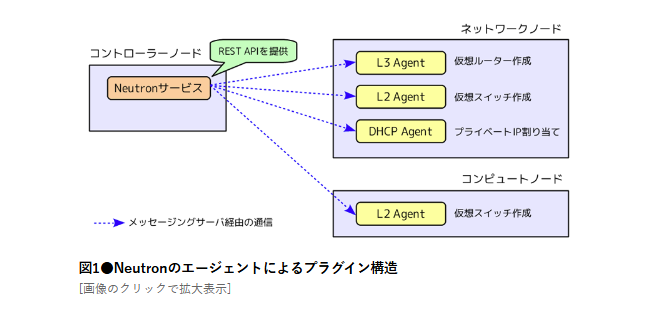

3-3. OpenStack Neutron

オープンソースのクラウド基盤であるOpenStackのネットワーク管理コンポーネントがNeutronです。Neutronでは以下のような形でネットワーク仮想化を実現します。

- プラグインアーキテクチャ

各種ベンダーやオープンソースの仮想スイッチ(Open vSwitchなど)に対応するためのプラグイン方式を採用。 - L2/L3の論理ネットワーク

仮想ルータやロードバランサなどのネットワーク機能をソフトウェア上で提供し、利用者ごとに論理的に隔離された仮想ネットワークを作成。 - オーバーレイ

VXLANやGREなどのトンネリング方式を選択できる。

パブリッククラウドと似たサービスを自社データセンターで構築したい場合は、OpenStack Neutronによるネットワーク仮想化が有力な選択肢となります。

4. ネットワーク仮想化で重要となる要素技術

4-1. SDN(Software-Defined Networking)

ネットワーク仮想化とよく合わせて語られるのがSDNです。SDNとはネットワークの「制御プレーン(Control Plane)」を集中管理し、データプレーン(Data Plane)を効率的に制御する考え方を指します。SDNコントローラが集中管理を行い、ネットワーク機器(スイッチやルータ)はパケット転送の役割に徹する構造です。

オーバーレイネットワークを実装する際にも、SDNコントローラが「どのトラフィックをどこに転送し、どんな論理ネットワークを作るか」といったポリシーを集中的に配布・更新します。結果として、運用管理がシンプルになり、大規模環境でもスピーディな変更が可能となります。

4-2. マイクロセグメンテーション

従来のネットワークセグメンテーションはVLANやVRFを用いて大まかにグループ分けをする程度でした。しかし、クラウドネイティブなアプリケーションやコンテナが増えた現在では、より細かい単位でセキュリティポリシーを適用することが求められています。

マイクロセグメンテーションは、アプリやVM、コンテナ単位で動的にネットワーク境界を切り分ける技術であり、ネットワーク仮想化によって実装が容易になります。例えばVMware NSXでは、各ハイパーバイザ上で分散ファイアウォールが動作し、East-Westトラフィックを極めて細かいレベルで制御することが可能です。

4-3. ネットワーク機能の仮想化(NFV)

ネットワーク仮想化が「ネットワーク全体を仮想化」する仕組みである一方で、NFV(Network Functions Virtualization)は「ファイアウォールやロードバランサ、ルータ、IDS/IPSなどのネットワーク機能を仮想マシンとして提供する」考え方です。

SDNとNFVを組み合わせると、物理ネットワークの制御とネットワーク機能の配備をすべてソフトウェアベースで管理できるようになり、柔軟かつスケーラブルなネットワーク構成を実現できます。

5. ネットワーク仮想化導入時のポイントと考慮事項

ネットワーク仮想化は多くのメリットをもたらす一方で、導入や運用の段階で気を付けるべき点も存在します。

5-1. 運用管理の複雑化を防ぐ

物理ネットワークの上に仮想ネットワークが重なるため、「どこが問題なのか」を特定しづらくなるケースがあります。従来のCLIベースの運用だけでなく、オーバーレイのトンネリング状況やコントローラのログなど、さまざまな視点での可視化・トラブルシュート手法を整備することが大切です。

5-2. 既存ネットワークとの共存

大規模な企業ネットワークでは、すべてを一気に仮想化に移行するのは現実的ではありません。レガシーなL2/L3構成をどう活かしつつ、オーバーレイを導入するかを検討し、段階的な移行プランを策定する必要があります。

5-3. セキュリティリスクの増加にも注意

オーバーレイ技術を用いることで複雑さが増すため、新たなセキュリティホールが生まれる可能性もあります。暗号化や認証を適切に実施し、監視体制を強化するなど、仮想ネットワークだからこそ細やかに対策できる一方で、“仮想化されているから大丈夫”と安易に考えず、セキュリティポリシーを再構築しておく必要があります。

5-4. スキルセットの変化

ネットワーク仮想化やSDNを導入すると、エンジニアにはプログラミング的な思考やAPI利用スキルが求められるようになります。たとえばAnsibleやTerraformなどの構成管理ツールを使い、ネットワーク設定をコードとして管理するケースが増えています。今後は“CLI操作ができるだけ”ではなく、ソフトウェアやオートメーションに関する知識が重要になるでしょう。

6. 今後の展望

クラウドネイティブなアプリケーションがますます増えるなかで、ネットワーク仮想化は今後さらに普及すると考えられます。具体的には以下のような動きが予想されます。

6-1.マルチクラウド・ハイブリッドクラウドへの対応

複数のクラウドサービス(AWS, Azure, GCPなど)とオンプレをまたいで単一の論理ネットワークを構築し、運用管理を一元化するニーズが高まっています。

6-2.エッジコンピューティングとの連携

5Gやモバイルネットワークの進化により、エッジ側でも仮想化されたネットワークを構築してアプリを配置する動きが出てきています。

6-3.セキュリティのさらなる強化と可観測性(Observability)

仮想化されたネットワークトポロジをリアルタイムに可視化し、攻撃や障害を即座に検知・封じ込めるプラットフォームが求められるようになります。

ネットワークエンジニアにとっては、これまで以上に柔軟なネットワーク設計や運用のノウハウが必要となり、同時に運用ツールやプログラマブルなインターフェースに対する理解が欠かせません。

7. まとめ

ネットワーク仮想化は、物理ネットワークの上にオーバーレイを構築することで、従来では難しかった柔軟性・可用性・セキュリティを大幅に向上できる革新的なアプローチです。SDNやNFV、マイクロセグメンテーションなど関連する技術との組み合わせによって、データセンターや大規模インフラの運用効率化や機動力を支えています。

- Underlay ではシンプルかつ高性能な物理ネットワークを作り、

- Overlay ではVXLANなどのカプセル化技術を活用し、

- SDNコントローラ による一元的な運用管理と

- マイクロセグメンテーション での細やかなセキュリティ対策を組み合わせる。

これらを体系的に導入することで、マルチクラウド時代にも対応しうるモダンなネットワークが実現可能です。

一方で、導入の際には運用管理のノウハウ不足やレガシー環境との共存が大きなハードルとなりえます。計画的な段階移行やチーム内でのスキルシフト、適切なモニタリング/トラブルシュート手法の確立が成功のカギとなるでしょう。

今後もネットワーク仮想化はますます進化し、クラウドやエッジ、IoT、モバイルネットワークなどとの連携が進んでいきます。ネットワークエンジニアとしては、物理ネットワークと仮想ネットワークの両方を理解し、それらを統合的に運用するスキルセットを磨いておくことが重要です。ぜひ、最新の動向やベストプラクティスをキャッチアップしながら、自社や自分のプロジェクトに合ったネットワーク仮想化アーキテクチャを検討してみてください。